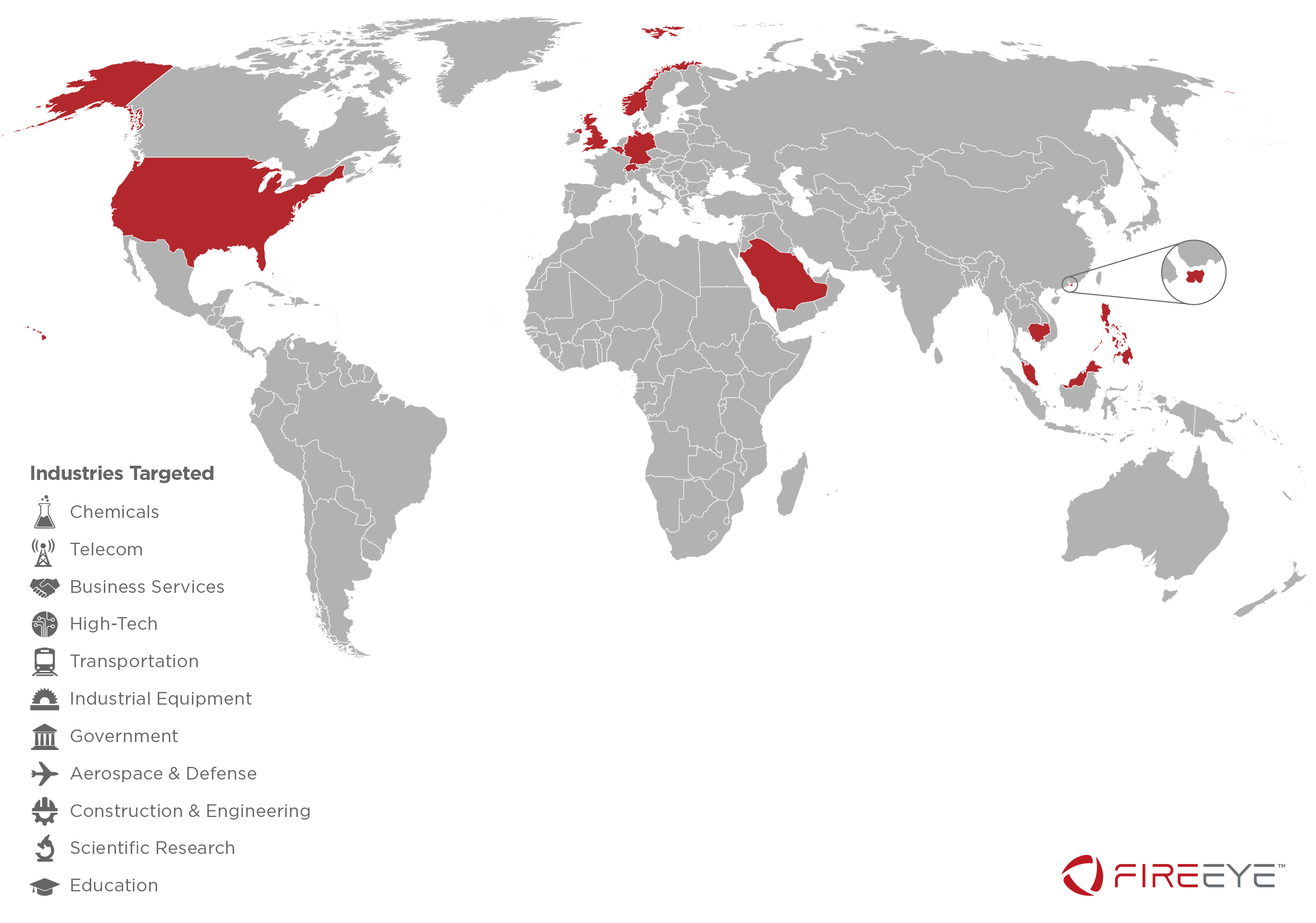

Al parecer, según investigadores de una compañía de seguridad, las organizaciones chinas de piratería respaldadas por el estado apuntan a organizaciones de alto perfil en las industrias de ingeniería, transporte y defensa, particularmente con vínculos con el sector marítimo. El grupo ha estado activo al menos desde enero de 2013. Los principales objetivos parecen ser las empresas estadounidenses en ingeniería, transporte y defensa, aunque se ha dirigido a otras organizaciones de todo el mundo. El grupo también ha atacado a los departamentos de investigación universitarios centrados en temas marítimos, algo que los investigadores creen que está vinculado al deseo de China de construir su armada.

Los ataques se realizan sobre todo contra sectores marítimos

Este grupo también se ha dirigido a empresas que operan en el Mar de China meridional, que es una región de importancia estratégica y el foco de disputas entre China y otros estados. La forma en que el grupo selecciona sus objetivos y otros factores ha llevado a FireEye a afirmar con “mucha confianza” que APT40 (Advanced Persistent Thread) es un grupo de espionaje cibernético respaldado por el estado. Las horas del día en que el grupo está activo también sugieren que se basa cerca de Pekín y que, según se informa, el grupo ha utilizado malware que se ha observado en otras operaciones chinas, lo que indica cierto nivel de colaboración.

Los investigadores también señalan que la orientación de las industrias marítimas, de ingeniería y de transporte está relacionada con la “Iniciativa de Carreteras y Carreteras” de China, que apunta a desarrollar infraestructura china en países de todo el mundo. Países como Camboya, Bélgica, Alemania, Hong Kong, Filipinas, Malasia, Noruega, Arabia Saudita, Suiza, los EE. UU. y el Reino Unido han sido objeto de ataques, de acuerdo con los investigadores.

En el pasado, se sospechaba que la actividad de Periscope estaba vinculada a China, pero ahora FireEye ha obtenido suficientes pruebas para creer casi con total certeza que la operación está vinculada con el estado chino. APT40 se describe como un “grupo de espionaje cibernético moderadamente sofisticado” que combina el acceso a recursos de desarrollo “significativos” con la capacidad de aprovechar las herramientas disponibles públicamente que se han convertido en un elemento básico para algunos grupos de piratería , ya que pueden hacer que sea más fácil ocultar la actividad de piratería.

Es probable que APT40 siga siendo un amenaza para más sectores en adelante

Al igual que muchas campañas de espionaje, gran parte de la actividad de APT40 comienza intentando engañar a los objetivos con correos electrónicos que suplantan la identidad, antes de implementar malware como el troyano Gh0st RAT.

El grupo también utiliza las webs y servidores webs como medio de ataque y puede aprovechar lo que se describe como una “enorme” biblioteca de herramientas como parte de las campañas. Una vez dentro de una red, APT40 usa herramientas de recolección de credenciales para obtener nombres de usuario y contraseñas, lo que le permite expandir su alcance a través de la red y conseguir su objetivo (que es robar datos).

El informe sobre el APT40 concluye con una advertencia: el grupo buscará extender su actividad a sectores adicionales que se consideran importantes para la iniciativa antes mencionada, por lo que es poco probable que sea la última vez que oigamos hablar de ellos y tengan más planes de cara al futuro.