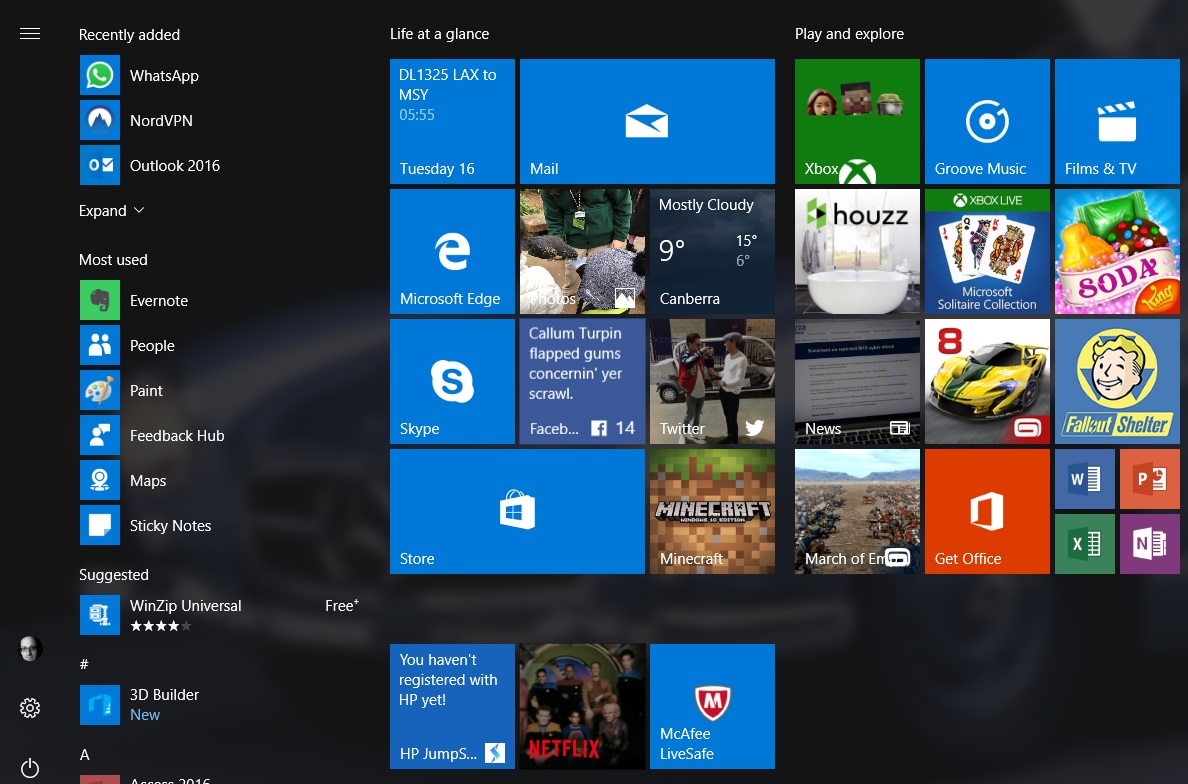

Una nueva ola de malware está infectando a los usuarios escondiéndose en imágenes de GoogleUserContent y haciéndose valer de un código que ya había dado problemas antes. Este código fue encontrado al comienzo de un script malicioso que roba tokens de seguridad de PayPal y ha vuelto a las andadas. El malware lee los “datos EXIF” de una imagen de pacman.jpg alojada en los servidores de Google, probablemente cargada con una cuenta de Blogger o de Google+. La sección “UserComment” de esos datos se decodifica y ejecuta el malware. Aunque es de muy mala calidad, la imagen a la que se hace referencia en el código resulta ser una imagen real de Pac-Man.

Después de un par de rondas de decodificación, parecía ser un script que puede cargar un shell web predefinido y archivos arbitrarios, colocar páginas de desfiguración y direcciones de correo electrónico de sitios explotados con éxito de vuelta al atacante.En casos anteriores, los piratas informáticos utilizaban datos EXIF dentro de las imágenes para ocultar códigos maliciosos dentro de archivos que rara vez se escanean en busca de malware. En este caso específico, vemos que el objetivo principal es alojar scripts maliciosos en un servidor confiable y de confianza para que estén siempre disponibles para descargar desde cualquier sitio comprometido. Anteriormente hemos visto este enfoque con malware almacenado en Pastebin y GitHub. Sin embargo, es fácil informar sobre el malware que se encuentra en los archivos de texto.

Cuidado con las imágenes que te descargas

Los archivos de imagen, sin embargo, mantienen sus secretos mucho mejor. Antes que nada, son imágenes reales. A menos que decidas verificar sus metadatos y sepas cómo decodificarlos en cada caso en particular, no tendrás absolutamente ninguna idea sobre su carga maliciosa. Además, es bastante difícil informar sobre malware en googleusercontent.com a Google. Google tiene muchas herramientas para eliminar contenido, pero no es obvio cómo informar malware en imágenes. La mayoría de sus herramientas requieren el suministro de enlaces a publicaciones originales, páginas o comentarios que contengan el contenido infractor.

La imagen aquí no es parte de un contenido público conocido. Ni siquiera sabemos qué usuario lo creó. Podría ser una imagen cargada para una publicación de Blogger, una publicación de Google+ o incluso una imagen pública de Google Fotos. ¡Y esto ni siquiera es una lista completa de los servicios de Google que permiten subir imágenes a los servidores de googleusercontent.com! Es difícil decir de dónde se originan las imágenes, ya que sus URL son anónimas y tienen el mismo formato. Como resultado, el malware en las imágenes cargadas en los servidores de Google es más difícil de reportar y eliminar. La desafortunada realidad es que pueden durar más tiempo que el malware de texto en Pastebin y otros servicios similares.

Es muy difícil luchar contra este malware

Las infecciones masivas del sitio web no son posibles sin un cierto nivel de automatización. Algunos hackers construyen una infraestructura completa para respaldar sus ataques. Otros encuentran maneras creativas de abusar de los servicios públicos. Independientemente del enfoque utilizado por los atacantes, solo pueden tener éxito si un sitio web tiene agujeros de seguridad. Como webmaster, no tienes que conocer todos los trucos que utilizan los hackers, solo minimizar la superficie de ataque con estos consejos:

- Mantener todo actualizado

- Use contraseñas seguras

- Emplear un cortafuegos de aplicación de sitio web

- Instalar software de fuentes confiables

- Controle la integridad de los archivos en su servidor

- Todos los archivos nuevos o modificados deben considerarse sospechosos si usted no los agregó o los modificó usted mismo.

Para los sitios pirateados, es importante limpiar a fondo toda la infección, no solo las partes visibles de la misma. El problema más complicado de la limpieza es encontrar y eliminar puertas traseras que los piratas informáticos generalmente ocultan en sitios web comprometidos. Como muestra esta publicación, incluso las imágenes “benignas” pueden contener una funcionalidad de puerta trasera.