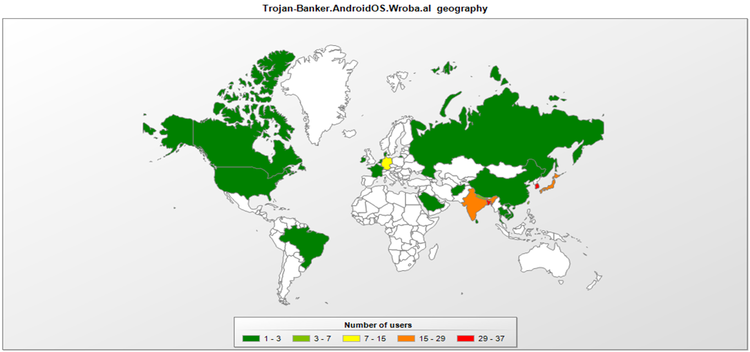

Un malware que infecta teléfonos inteligentes a través de routers Wi-Fi, apodado ‘Roaming Mantis’, se está extendiendo rápidamente por todo el mundo después de emerger hace solo un par de meses. Mediante el secuestro de DNS, el malware utiliza enrutadores comprometidos para infectar teléfonos inteligentes y tabletas Android, redirige los dispositivos a un sitio de phishing y ejecuta CoinHive, un script cryptomining, en ordenadores de escritorio y portátiles. Habiendo afectado hasta ahora principalmente a usuarios en Japón, Corea, China, India y Bangladesh, Roaming Mantis ha añadido dos docenas más de idiomas, incluidos árabe, ruso y una gran cantidad de idiomas europeos, y se está extendiendo rápidamente por todo el mundo, según Kaspersky Lab., una compañía de ciberseguridad.

Roaming Mantis eligió la forma más simple y efectiva de secuestrar el DNS, según Kaspersky, que consiste en secuestrar la configuración de los routers comprometidos y forzarlos a usar sus propios servidores DNS deshonestos, lo que significa que un usuario será redireccionado a un sitio malicioso si usa un dispositivo conectado al enrutador comprometido.

Tabla de contenidos

Todos los dispositivos están en peligro

Aunque el malware solo afectaba a los dispositivos Android cuando apareció por primera vez, sus creadores ahora le han enseñado a atacar dispositivos iOS. Se solicita a los usuarios de Android que actualicen el navegador antes de descargar una aplicación maliciosa disfrazada de Chrome o Facebook, que solicita una serie de permisos y los utiliza para descifrar la autenticación de dos factores y secuestrar las cuentas de Google.

Los usuarios de iOS, mientras tanto, son redirigidos a una maqueta del sitio web de Apple, llamado security.apple.com, y se les solicita que ingresen sus datos de inicio de sesión, así como su número de tarjeta bancaria.

¿Cómo funciona Roaming Mantis?

Los investigadores han descubierto que Roaming Mantis ejecutaba un script de minería de CoinHive en ordenadores de escritorio y portátiles: cargaba los procesos al máximo y consumía grandes cantidades de energía para extraer criptomonedas para sus creadores. Roaming Mantis se detectó por primera vez en marzo, según Kaspersky, en informes japoneses de configuraciones de DNS pirateadas en enrutadores que redirigen a los usuarios a direcciones IP maliciosas, lo que llevó a la empresa de ciberseguridad a publicar investigaciones iniciales sobre el malware el mes pasado.

“Durante nuestra investigación recibimos información invaluable sobre la verdadera escala de este ataque. Hubo miles de conexiones diarias a la infraestructura de comando y control (C2), con la ubicación del dispositivo para la mayoría de las víctimas configuradas en coreano”, escribió el investigador junior SuguruIshimaru. “Dado que no encontramos un nombre preexistente para esta operación de malware, decidimos asignar uno nuevo para referencia futura. En base a su propagación a través del roaming de teléfonos inteligentes entre redes Wi-Fi, potencialmente llevando y diseminando la infección, decidimos para llamarlo ‘Roaming Mantis’”.

Kaspersky concluyó en ese momento que Roaming Mantis ha sido diseñado para difundirse principalmente en los países asiáticos, con el 98% de los dispositivos afectados configurados en coreano, con soporte de idiomas que luego se agregará para chino tradicional, inglés y japonés.

Ahora, Roaming Mantis se extiende al resto del mundo

Pero la expansión de Roaming Mantis muestra que sus creadores están ansiosos por explotar la efectividad del malware al agregar soporte para 24 idiomas y expandir su alcance a nivel mundial La amenaza del malware parece estar siempre presente y en constante crecimiento, y los investigadores de Symantec descubrieron este mes una serie de aplicaciones maliciosas que vuelven a la tienda de Google Play Store simplemente cambiando sus nombres después de haber sido eliminadas en el pasado.

Mientras tanto, investigaciones posteriores de Symantec a principios de este año mostraron casos de cripto jacking, de los cuales la manifestación de Roaming Mantis ordenadores y portátiles es un ejemplo típico, aumentó 8.500% año tras año en el último trimestre de 2017.

Cómo evitar el ataque de Roaming Manits

Kaspersky incluyó varios pasos para ayudar a los usuarios infectados con Roaming Mantis, incluida la instalación de software antivirus en todos los dispositivos infectados, seguido de una limpieza profunda después de su eliminación que implica cambiar contraseñas y cancelar tarjetas bancarias, cambiar la contraseña del administrador del enrutador y actualizar el firmware, además de verificar que la dirección del servidor DNS de su enrutador coincida con la que emite el ISP. Y, antes de nada, reiniciad el router.